rangeQuery 查询时间(时间戳)范围无效 ,_mapping 定义类型是date

sky_ 回复了问题 • 1 人关注 • 2 个回复 • 2651 次浏览 • 2022-01-05 17:57

elasticsearch6.x与7.x如何把exclude掉的ip重新加回集群

Ombres 回复了问题 • 2 人关注 • 1 个回复 • 3077 次浏览 • 2022-01-05 15:54

esrally离线使用,有没有绕开git的方法?

wajika 回复了问题 • 5 人关注 • 4 个回复 • 2327 次浏览 • 2022-01-24 10:25

磁盘空间充足,es查询报错 代码不安全导致es挂掉,请问各位大佬有没有遇到过

yangsongbai 回复了问题 • 2 人关注 • 1 个回复 • 3052 次浏览 • 2022-06-02 18:33

Elastic:运用 Elastic Maps 实时跟踪,可视化资产分布及地理围栏告警

liuxg 发表了文章 • 0 个评论 • 1752 次浏览 • 2022-01-05 09:18

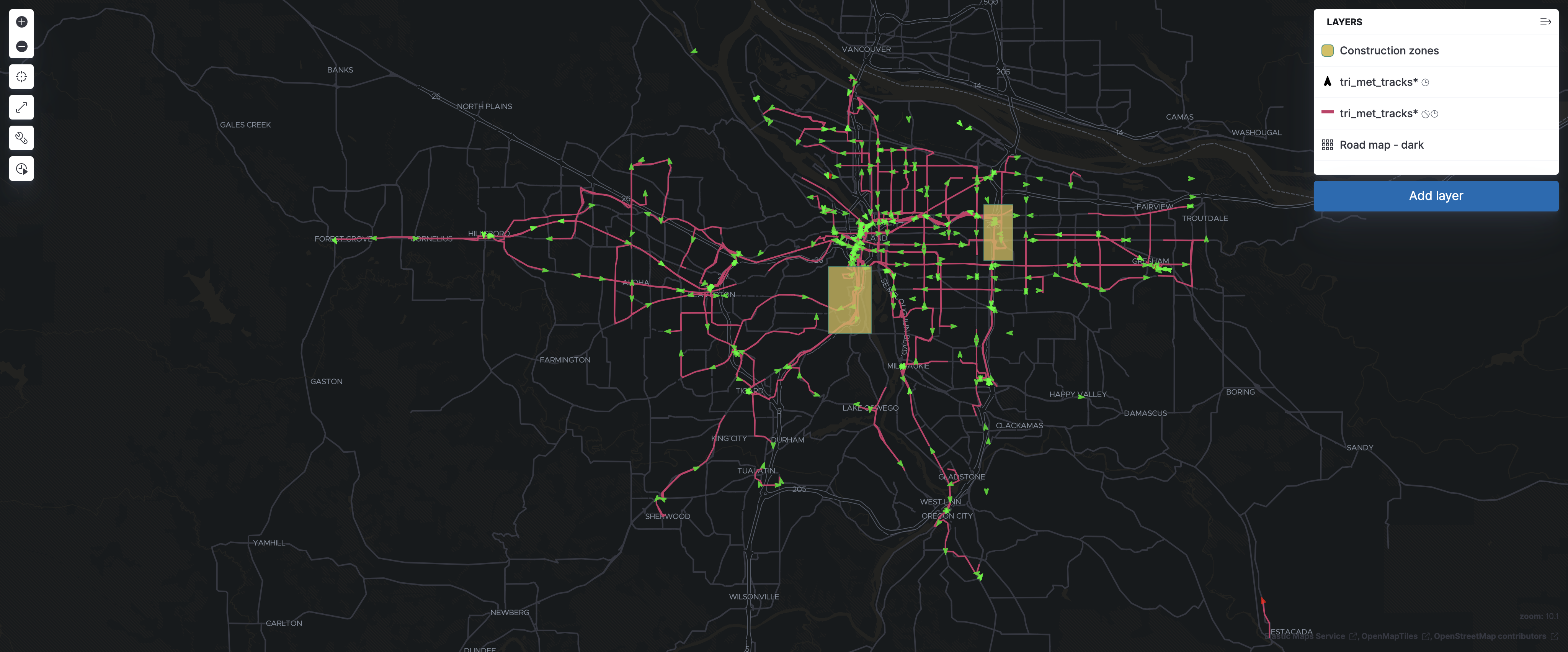

在本教程中,你将查看来自俄勒冈州波特兰市的实时城市交通数据。 你将观看城市公交车,使用数据可视化拥堵情况,并在公交车进入施工区时通知调度团队。

你将学会:

使用 Logstash 将 TriMet REST API 摄入到 Elasticsearch。

创建一个地图,其中包含可视化资产轨迹和最后已知位置的图层。

使用符号和颜色来设置数据值的样式并显示资产的前进方向。

设置跟踪警报以监控移动的车辆。当车辆进出一个限定的区域,会发送警报。这种技术称之为 geofencing。

完成本教程后,你将拥有一张如下所示的地图:

更多阅读,请参阅 https://elasticstack.blog.csdn ... 95977

配置index sorting后,正在写入的索引_search非常慢

God_lockin 回复了问题 • 3 人关注 • 1 个回复 • 1569 次浏览 • 2022-01-04 16:00

elasticsearch新增节点,由于分片平衡,导致新建索引分片往新节点上写,引起任务积压

zmc 回复了问题 • 3 人关注 • 2 个回复 • 1843 次浏览 • 2022-01-04 21:16

ik 停用词停用后,如何做到搜索结果中的停用词也高亮。

simaGang 回复了问题 • 3 人关注 • 2 个回复 • 1516 次浏览 • 2022-03-28 17:12

手动执行forceMerge索引后,由于磁盘空间不够失败,索引变red,磁盘空间也没有释放,请问怎么恢复?

zmc 回复了问题 • 2 人关注 • 1 个回复 • 2953 次浏览 • 2022-01-04 21:34

es 按照某个field 聚合后,如何得到一有多少组?

tangjw 回复了问题 • 2 人关注 • 2 个回复 • 2068 次浏览 • 2022-01-04 14:00

es索引存储膨胀过快的原因?

laoyang360 回复了问题 • 2 人关注 • 1 个回复 • 2405 次浏览 • 2022-01-02 21:34

关于《深入理解ElasticSearch》中对于"~"的一点疑问

Ombres 回复了问题 • 2 人关注 • 1 个回复 • 1891 次浏览 • 2021-12-29 14:33

【1月8日】Elastic 中国开发者大会 2021 日程新鲜出炉!福利票抢先购!

liaosy 发表了文章 • 0 个评论 • 5409 次浏览 • 2021-12-27 21:46

重要的事情说三遍

- Elastic 中国开发者大会 2021 的精彩日程现已上线!

- Elastic 中国开发者大会 2021 的精彩日程现已上线!

- Elastic 中国开发者大会 2021 的精彩日程现已上线!

关于本次大会

Elastic 中国开发者大会 2021 是由 Elastic 官方、Elastic 中文社区和极限科技联合主办的开发者大会,作为中国国内唯一一个专门讨论 Elasticsearch 开源技术的大会,是中国最权威和最具实力干货的技术大会,其专业性和内容的质量一直以来在业内都是有口皆碑。本次大会邀请的演讲嘉宾有来自 Elastic 官方、Google、腾讯、阿里巴巴、字节跳动、vivo等众多公司的技术专家,为中国广大的 Elasticsearch 开发者提供一个技术交流和学习切磋的地方,汇集业界众多的成功案例,集思广益,发散思维,促进社区和行业的进步。

更多详细介绍请参见大会官网:

[https://conf.elasticsearch.cn](https://conf.elasticsearch.cn/2021/index.html)

关于大会议程

精彩内容不容错过,八折购票火热进行中(折扣码: 80OFF),扫码购买。